找服务详解

Windows系统服务这个概念是从windowsnt时开始提出的,因为对于windows9x/me来说并没有真正意义上的系统服务。Windows2000/xp则更是对系统服务进行了相应的发展,使的系统服务成为整个系统的一个非常重要的组成部分,它控制并关联着系统的很多功能。每个系统进程都有以下三个不同的设定状态。

(1) automatic(自动):设定使计算机每次启动都会自动打开相应服务。

(2) manual(手动):设定由使用者或者其它相关联服务需要进才打开相应服务。

(3) disable(已禁止):设定完全禁用相应的服务。

对于系统服务,我们可以通过“控制面板”-“管理工具”-“服务”-来进行相应的状态设定操作,在这里提醒大家的是,对于不必要的系统服务我们可以关闭从而节省系统的资源开销,而对于必要的系统服务则万万不能自作主张关闭,否则严重的可能会导致系统无法启动等后果。

下面就来介绍下下windows2000/xp提供的各种基本服务,相应的作用以及是否可以关闭来节省系统资源。

Alerter(警报服务)

局域网中当系统发生问题时向系统管理员发出警报,对普通用户可设置“已禁止”或“手动”, 不过要注意的是,如果你的病毒防火墙是采用这个服务来通知使用者关于系统扫描信息的,那么这个服务最好还是不要关闭,否则你将无法获的你的病毒防火墙的工作情况。

Application management(应用程序管理):

Windows2000/xp引入了一种基于msi文件格式(应用程序安装信息程序包文件)的全淅、有效软件管理方案――应用程序管理组件服务,它不仅管理软件的安装、删除、而且可以使用此项服务修改、修复现有应用程序,监视文件复原并通过复原排除基本故障等,虽然如此,当设置为“已禁用”时似乎并不影响单机上的软件的安装和卸载,并且基于msi格式安装,修复与删除的行为也是正常的。

Clipbook(剪贴簿)

通过network dde 和networ dde dsdm提供的网络动态数据交换服务,查阅远程机器中的剪贴簿。对普通用户来说没有什么用,可以设置为“已禁用”。

Computer browser(计算机浏览器)

维护网上邻居上计算机的最新列表,并将这个表通知给请求的程序。普通用户可以设置为“已禁用”,局域网用户应设为“自动”。

Dhcp client(动态主机配置协议客户端)

Dhcp是一种提供动态ip地址分配,管理的tcp/ip服务协议,作为网络启动过程的一部分,dhcp客户端系统可以向dhcp服务器请求和租用ip地址,作为普通用户,如果已通过拨号方式连入internet,那么你还是保持自动状态为好,因为你们在internet上的ip地址是由isp动态分配的。如果系统不应用于任何网络,那么使用者可以将其设为“已禁用”。

Distributed link tracking client(分布式连接跟踪客户端)

Dltc能跟踪文件在网络域的ntes卷中移动状况,并发出通知。普通用户可以设置为“已禁用”,局域网用户(如硬盘格式化为ntfs)设为“自动”。

Dns client(域名系统客户端)

将域名解析为ip地址。除非没有连入任何网络,否则设置为“自动”。

Event log(事件日志):

该服务能记录程序和系统发送出的出错消息,虽然日志包含了对诊断问题有所帮助的信息,但对普通用户可能起不到什么作用,可以设置为“手动”,但是对于系统服务器这个选项一定要设置为“自动”。

Fax service(传真服务)

在win95中支持的传真服务功能现在在windows2000/xp中重新被予以支持,而且与系统集成变的更好,如果用不上fax服务,可以设置为“已禁用”。

Indexing service(索引服务)

索引服务能针对本地硬盘或共享网络驱动器上的文档内容和属性建立索引,并通过windows2000/xp特有的文档过滤器定位到你所需要的文档上,它大强化了windows2000/xp的搜索功能。但是另一方面索引服务会消耗大量系统资源,微软建议:仅有64m内存,而要索引文档又超过十万个,就应该禁用这个服务。实际上,这个对于单机用处不是很大,可以设置为“已禁用”。

Internet connection sharing(internet连接共享)

为局域网计算机提供internet共享连接。这个服务为多台联网的计算机共享一个拨号网络访问internet提供了捷径,以前在windows9x中要实现这个功能需借助sygate\wingate等代理软件,现在这一功能已直接被windows2000/xp支持了对普通单机用户可以将其设为“已禁用”。

Ipsec policy agent(ip安全策略代理)

该代理服务允许ip安全策略对两台计算机之间传输的数据包进行加密,从而防止在网上看到它的人对它进行更改和破译。Ipsec是一种用来保护内部网、专用网络以及外部网(internet\extranet)免遭攻击的重要方法。使用ipsec前必须需要首先定义两台计算机之间相互信任和通信安全的方式。请注意:在windows2000/xp默认情况下“ip安全策略代理”是自动启动的,而“ip安全策略”并没有启动(我们可以在“网络和拨号连接”-“你的拨号连接属性”—“网络”页—“internet协议/tcp/ip属性”-“高级”—“选项”页下的“ip安全机制”属性中看到)。对于单机用户来说,这功能也不是非常有用,同样可以设为“已禁用”。

Messenger(信使服务)

发送和接收由系统管理员或由alerter服务所发送消息的服务。由于alerter服务需要依靠本服务,因此如果已将alerter禁止,那么这项可以设置为“手动”或“已禁用”,否则设为“自动”。

Net logon(网络登录)

简单说就是在局域网上验证登录信息的选项。一般用户可以将其设为“已禁用”或“手动”。

Netmeeting remote Desktop Sharing(NetMeeting远程桌面共享)

该服务通过NetMeeting允许有权用户远程访问windows桌面。这个功能对一般计算机使用者用处不大,可以设为“已禁用”。

Network Connectings(网络连接)

它管理着“网络和拨号连接”文件夹中的所有对象。如果系统有任何网络连接(包括internet拨号连接)就保持“手动”状态。否则如果禁用它,在“网络和拨号连接”文件夹中将什么也看不到,更不用说新建连接和拨号上网了。

Networ DDE(网络动态数据交换)和Networ DDE DSDM:

网络动态数据交换服务是一种为DDE对话框提供网络传输和安全的服务。DDE(动态数据交换)是实现进程通讯的一种形式,它允许支持DDE的两个或多个程序已交换信息和命令。对一般用户可以设为“已禁用”。

Plug and play(即插即用):

即插即用是Intel开发的一组规范,它赋于了计算机自动检测和配置和设备并安装相应驱动程序的能力,当有设备被更改时能自动通知使用该设备的程序当前设备的状况。将该服务太太保持“自动”有利于设备的管理和维护。

Print Splloer(打印后台处理):

该服务的作用是将多个请求打印的文档统一进行保存和管理,待打印机空闲时,再将数据送往打印机处理。无须任何打印设备的用户设置为“已禁用”,否则设为“自动”。要注意,如果你启动了传真服务的话,就应该保持自动状态,因为传真服务依靠Print Spooler服务的运行。

Remote Procedure Call (RPC)(远程过程调用):

一种消息传递功能。在计算机的远程管理期间它允许分布式应用程序(即COM+应用程序)呼叫网络上不同计算机上的可用服务。虽然看起来这个系统服务可以关闭,但是由于有很多服务要依赖它的运行,如:Fax Service Network Connections Telephony等,所以还是要保持它的“自动”。

Remote Regedit Sorvice(远程注册表服务):

该服务能使你编辑另一台计算机上的注册表,普通用户根本没有必要使用这个服务,可以设置为“已禁止”。

Run As Service(以其它用户身份运行服务的服务):

当使用者用一般权限用户登录系统,而在使用中又需要修改只有系统管理者才能修改的系统设置项时,该服务提供了不重启系统以管理员身份登录的捷径,使用者只需要在命令提示符下运行RunAs命令就可以达到更改目的。对于一般用户在未熟悉RunAs命令用法之前可以将其设为“已禁用”。

详解路由器的工作原理

很多人都知道路由器是现在很重要的上网连线装置,但可能都不太了解路由器的工作原理,下面是我整理的一些关于路由器的相关资料,供你参考。

我们知道路由器是用来连线不同网段或网路的,在一个区域网中,如果不需与外界网路进行通讯的话,内部网路的各工作站都能识别其它各节点,完全可以通过交换机就可以实现目的传送,根本用不上路由器来记忆区域网的各节点MAC地址。路由器识别不同网路的方法是通过识别不同网路的网路ID号进行的,所以为了保证路由成功,每个网路都必须有一个唯一的网路编号。路由器要识别另一个网路,首先要识别的就是对方网路的路由器IP地址的网路ID,看是不是与目的节点地址中的网路ID号相一致。如果是当然就向这个网路的路由器传送了,接收网路的路由器在接收到源网路发来的报文后,根据报文中所包括的目的节点IP地址中的主机ID号来识别是发给哪一个节点的,然后再直接传送。

为了更清楚地说明路由器的工作原理,现在我们假设有这样一个简单的网路。假设其中一个网段网路ID号为”A”,在同一网段中有4台终端装置连线在一起,这个网段的每个装置的IP地址分别假设为:A1、A2、A3和A4。连线在这个网段上的一台路由器是用来连线其它网段的,路由器连线于A网段的那个埠IP地址为A5。同样路由器连线另一网段为B网段,这个网段的网路ID号为”B”,那连线在B网段的另几台工作站装置设的IP地址我们设为:B1、B2、B3、B4,同样连线与B网段的路由器埠的IP地址我们设为B5。

在这样一个简单的网路中同时存在着两个不同的网段,现如果A网段中的A1使用者想传送一个数据给B网段的B2使用者,有了路由器就非常简单了。

首先A1使用者把所传送的资料及传送报文准备好,以资料帧的形式通过集线器或交换机广播发给同一网段的所有节点集线器都是采取广播方式,而交换机因为不能识别这个地址,也采取广播方式,路由器在侦听到A1传送的资料帧后,分析目的节点的IP地址资讯路由器在得到资料包后总是要先进行分析。得知不是本网段的,就把资料帧接收下来,进一步根据其路由表分析得知接收节点的网路ID号与B5埠的网路ID号相同,这时路由器的A5埠就直接把资料帧发给路由器B5埠。B5埠再根据资料帧中的目的节点IP地址资讯中的主机ID号来确定最终目的节点为B2,然后再发送资料到节点B2。这样一个完整的资料帧的路由转发过程就完成了,资料也正确、顺利地到达目的节点。

当然实际上像以上这样的网路算是非常简单的,路由器的功能还不能从根本上体现出来,一般一个网路都会同时连线其它多个网段或网路,就像图2所示的一样,A、B、C、D四个网路通过路由器连线在一起。

现在我们来看一下在如图2所示网路环境下路由器又是如何发挥其路由、资料转发作用的。我们同样需要假设,各网路使用者的IP地址分配就不多讲了,图2已有标注。现假设网路A中一个使用者A1要向C网路中的C3使用者传送一个请求讯号时,讯号传递的步骤如下:

第1步:使用者A1将目的使用者C3的地址C3,连同资料资讯以资料帧的形式通过集线器或交换机以广播的形式传送给同一网路中的所有节点,当路由器A5埠侦听到这个地址后,分析得知所发目的节点不是本网段的,需要路由转发,就把资料帧接收下来。

第2步:路由器A5埠接收到使用者A1的资料帧后,先从报头中取出目的使用者C3的IP地址,并根据路由表计算出发往使用者C3的最佳路径。因为从分析得知到C3的网路ID号与路由器的C5网路ID号相同,所以由路由器的A5埠直接发向路由器的C5埠应是讯号传递的最佳途经。

第3步:路由器的C5埠再次取出目的使用者C3的IP地址,找出C3的IP地址中的主机ID号,如果在网路中有交换机则可先发给交换机,由交换机根据MAC地址表找出具体的网路节点位置;如果没有交换机装置则根据其IP地址中的主机ID直接把资料帧传送给使用者C3,这样一个完整的资料通讯转发过程也完成了。

从上面可以看出,不管网路有多么复杂,路由器其实所作的工作就是这么几步,所以整个路由器的工作原理都差不多。当然在实际的网路中还远比上图2所示的要复杂许多,实际的步骤也不会像上述那么简单,但总的过程是这样的。

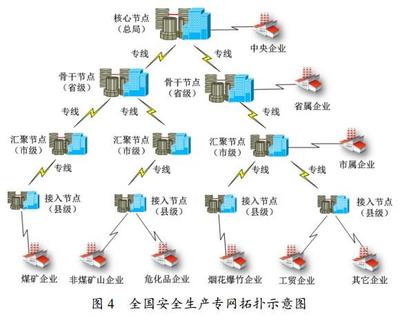

路由器使用分类

网际网路各种级别的网路中随处都可见到路由器。接入网路使得家庭和小型企业可以连线到某个网际网路服务提供商;企业网中的路由器连线一个校园或企业内成千上万的计算机;骨干网上的路由器终端系统通常是不能直接访问的,它们连线长距离骨干网上的ISP和企业网路。网际网路的快速发展无论是对骨干网、企业网还是接入网都带来了不同的挑战。骨干网要求路由器能对少数链路进行高速路由转发。企业级路由器不但要求埠数目多、价格低廉,而且要求配置起来简单方便,并提供QoS,像飞鱼星的企业级路由器就提供SmartQoSIII。

接入

接入路由器连线家庭或ISP内的小型企业客户。接入路由器已经开始不只是提供SLIP或PPP连线。诸如ADSL等技术将很快提高各家庭的可用频宽,这将进一步增加接入路由器的负担。由于这些趋势,接入路由器将来会支援许多异构和高速埠,并在各个埠能够执行多种协议,同时还要避开电话交换网。

企业级

企业或校园级路由器连线许多终端系统,其主要目标是以尽量便宜的方法实现尽可能多的端点互连,并且进一步要求支援不同的服务质量。许多现有的企业网路都是由Hub或网桥连线起来的乙太网段。尽管这些装置价格便宜、易于安装、无需配置,但是它们不支援服务等级。相反,有路由器参与的网路能够将机器分成多个碰撞域,并因此能够控制一个网路的大小。此外,路由器还支援一定的服务等级,至少允许分成多个优先级别。但是路由器的每埠造价要贵些,并且在能够使用之前要进行大量的配置工作。因此,企业路由器的成败就在于是否提供大量埠且每埠的造价很低,是否容易配置,是否支援QoS。另外‘还要求企业级路由器有效地支援广播和组播。企业网路还要处理历史遗留的各种LAN技术,支援多种协议,包括IP、IPX和Vine。它们还要支援防火墙、包过滤以及大量的管理和安全策略以及VLAN。

骨干级

骨干级路由器实现企业级网路的互联。对它的要求是速度和可靠性,而代价则处于次要地位。

硬体可靠性可以采用电话交换网中使用的技术,如热备份、双电源、双资料通路等来获得。这些技术对所有骨干路由器而言差不多是标准的。骨干IP路由器的主要效能瓶颈是在转发表中查询某个路由所耗的时间。当收到一个包时,输入埠在转发表中查询该包的目的地址以确定其目的埠,当包越短或者当包要发往许多目的埠时,势必增加路由查询的代价。因此,将一些常访问的目的埠放到快取中能够提高路由查询的效率。不管是输入缓冲还是输出缓冲路由器,都存在路由查询的瓶颈问题。除了效能瓶颈问题,路由器的稳定性也是一个常被忽视的问题。

太位元

在未来核心网际网路使用的三种主要技术中,光纤和DWDM都已经是很成熟的并且是现成的。如果没有与现有的光纤技术和DWDM技术提供的原始频宽对应的路由器,新的网路基础设施将无法从根本上得到效能的改善,因此开发高效能的骨干交换/路由器太位元路由器已经成为一项迫切的要求。太位元路由器技术还主要处于开发实验阶段。

多WAN

双WAN路由器具有物理上的2个WAN口作为外网接入,这样内网电脑就可以经过双WAN路由器的负载均衡功能同时使用2条外网接入线路,大幅提高了网路频宽。当前双WAN路由器主要有“频宽汇聚”和“一网双线”的应用优势,这是传统单WAN路由器做不到的。

3G无线

3G无线路由器采用32位高效能工业级ARM9通讯处理器,以嵌入式实时作业系统RTOS为软体支撑平台,系统集成了全系列从逻辑链路层到应用层通讯协议,支援静态及动态路由、PPP server及PPP client、包括、PPTP和IPSEC、DHCP server及DHCP client、DDNS、防火墙、NAT、DMZ主机等功能。为使用者提供安全、高速、稳定可靠,各种协议路由转发的无线路由网路。

随着3G无线网路的发展,人们越来越享受无线网路给人们带来的价值,市场上有多种类的3G无线路由器,其中有小黑A8 系列,小黑华为e5等。3G无线路由器在改变人们的生活。

思科CCIE 网络安全技术SSL 虚拟专用网络 全面详解-ielab

头条:

简单易懂网络安全技术SSL 虚拟专用网络全面解析 面试必备

SEO:

思科CCIE 网络安全技术SSL 虚拟专用网络 全面详解

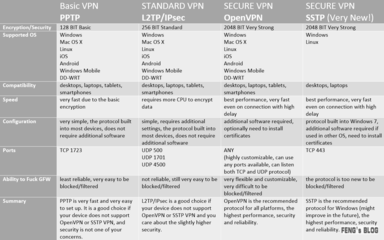

SSL 虚拟专用网络是以HTTPS(Secure HTTP,安全的HTTP,即支持SSL的HTTP协议)为基础的虚拟专用网络技术,工作在传输层和应用层之间。SSL 虚拟专用网络充分利用了SSL协议提供的基于证书的身份认证、数据加密和消息完整性验证机制,可以为应用层之间的通信建立安全连接。

SSL虚拟专用网络是解决远程用户访问公司敏感数据最简单最安全的解决技术。与复杂的IPSec虚拟专用网络相比,SSL通过相对简易的方法实现信息远程连通。任何安装浏览器的机器都可以使用SSL虚拟专用网络,这是因为SSL内嵌在浏览器中,它不需要像传统IPSec虚拟专用网络一样必须为每一台客户机安装客户端软件。

SSL 虚拟专用网络广泛应用于基于Web的远程安全接入,为用户远程访问公司内部网络提供了安全保证。SSL 虚拟专用网络的典型组网架构如图 1所示。管理员在SSL 虚拟专用网络网关上创建企业网内服务器对应的资源;远程接入用户访问企业网内的服务器时,首先与SSL 虚拟专用网络网关建立HTTPS连接,选择需要访问的资源,由SSL 虚拟专用网络网关将资源访问请求转发给企业网内的服务器。SSL 虚拟专用网络通过在远程接入用户和SSL 虚拟专用网络网关之间建立SSL连接、SSL 虚拟专用网络网关对用户进行身份认证等机制,实现了对企业网内服务器的保护。

SSL 虚拟专用网络的工作机制为:

(1) 管理员以HTTPS方式登录SSL 虚拟专用网络网关的Web管理界面,在SSL 虚拟专用网络网关上创建与服务器对应的资源。

(2) 远程接入用户与SSL 虚拟专用网络网关建立HTTPS连接。通过SSL提供的基于证书的身份验证功能,SSL 虚拟专用网络网关和远程接入用户可以验证彼此的身份。

(3) HTTPS连接建立成功后,用户登录到SSL 虚拟专用网络网关的Web页面,输入用户名、密码和认证方式(如RADIUS认证),SSL 虚拟专用网络网关验证用户的信息是否正确。

(4) 用户成功登录后,在Web页面上找到其可以访问的资源,通过SSL连接将访问请求发送给SSL 虚拟专用网络网关。

(5) SSL 虚拟专用网络网关解析请求,与服务器交互后将应答发送给用户。

SSL 虚拟专用网络是一种既简单又安全的远程隧道访问技术,使用非常简单。SSL 虚拟专用网络采用公匙加密的方式来保障数据在传输的过程中的安全性,它采用浏览器和服务器直接沟通的方式,既方便了用户的使用,又可以通过SSL协议来保证数据的安全。SSL协议是采用SSL/TLS综合加密的方式来保障数据安全的。SSL协议从其使用上来说可以分为两层:第一层是SSL记录协议,这种协议可以为数据的传输提供基本的数据压缩、加密等功能;第二层是SSL握手协议,主要用于检测用户的账号密码是否正确,进行身份验证登录。与IPSec 虚拟专用网络相比,SSL 虚拟专用网络具有架构简单、运营成本低、处理速度快、安全性能高的特点,所以在企业用户中得到大规模的使用。但是SSL协议是基于WEB开发的,通过浏览器来使用,由于近年来电脑病毒的多样性,要想保障SSL 虚拟专用网络的安全运营,就需要在SSL 虚拟专用网络的安全技术上有所更新。

认证方式:

1) LDAP认证:

系统组织已经采用LDAP进行用户管理。它只需要在SSL 虚拟专用网络设备中根据LDAP中的OU组结构建立用户组结构,并为用户组绑定相应的OU结构,不需要再在设备中建立具体用户。当用户向SSL 虚拟专用网络提交用户名密码认证身份时,SSL 虚拟专用网络可自动将此认证信息提交给LDAP认证,并根据反馈的信息判断该用户是否为合法用户。

1) Radius认证

在 SSL 虚拟专用网络设备中建立相应的用户组结构,并选用Radius认证并绑定相应的Class属性值。当用户向SSL 虚拟专用网络提交用户名密码认证信息时,SSL 虚拟专用网络就会将此信息以标准的Radius协议格式向Radius服务器发出认证请求,之后Radius将返回认证结果。

1) CA认证

内置CA的SSL 虚拟专用网络安全网关,可以支持PKI体系的认证。

1) USB KEY认证

将CA中心生成的数字证书颁发给USB KEY,并为该USB KEY设置PIN码。利用“硬件存储数字证书+PIN码”的方式为用户提供高安全的认证方式。

1) 硬件绑定

仅使用用户名/密码认证的用户,为了保证用户登录 SSL 虚拟专用网络限定在某一台或是某几台客户端上,有效解决用户账号意外泄露、账号盗用导致数据泄露的问题,可绑定登录客户端。通常情况下,客户端绑定都是采用IP/MAC、MAC、IP绑定方式实现的。

1) 动态令牌认证

动态令牌认证是技术领先的一种双因素身份认证体系,内嵌特殊运算芯片,与事件同步的技术手段。它是通过符合国际安全认可的OATH动态口令演算标准,使用HMAC-SHA1算法产生6位动态数字进行一次一密的方式认证。

SSL 虚拟专用网络认证方式多种多样,指定的用户登录SSL 虚拟专用网络后,通过指定的账号访问指定的应用,可以达到增强重要系统认证安全性的目的。

了解最新开班,最新课程优惠,获取免费视频!一定要+WXdcm220681哦!

如何禁止win7的IPSec功能?

运行 msconfig.msc 关掉些服务

Win 7服务详解及其建议

Adaptive Brightness

监视氛围光传感器,以检测氛围光的变化并调节显示器的亮度。如果此服务停止或被禁用,显示器亮度将不根据照明条件进行调节。

该服务的默认运行方式是手动,如果你没有使用触摸屏一类的智能调节屏幕亮度的设备,该功能就可以放心禁用。

Application Experience

在应用程序启动时为应用程序处理应用程序兼容性缓存请求。

该服务的默认运行方式是自动,建议手动。

Application Information

使用辅助管理权限便于交互式应用程序的运行。如果停止此服务,用户将无法使用辅助管理权限启动应用程序,而执行所需用户任务可能需要这些权限。

该服务的默认运行方式是手动,不建议更改。

Application Layer Gateway Service

为 Internet 连接共享提供第三方协议插件的支持

如果装有第三方防火墙且不需要用ICS方式共享上网,完全可以禁用掉。

Application Management

为通过组策略部署的软件处理安装、删除以及枚举请求。如果该服务被禁用,则用户将不能安装、删除或枚举通过组策略部署的软件。如果此服务被禁用,则直接依赖于它的所有服务都将无法启动。

该服务默认的运行方式为手动,该功能主要适用于大型企业环境下的集中管理,因此家庭用户可以放心禁用该服务。

Ati External Event Utility

装了ATI显卡驱动的就会有这个进程,建议手动。

Background Intelligent Transfer Service

使用空闲网络带宽在后台传送文件。如果该服务被禁用,则依赖于 BITS 的任何应用程序(如 Windows Update 或 MSN Explorer)将无法自动下载程序和其他信息。

这个服务的主要用途还是用于 进行WindowsUpdate或者自动更新,如果是采用更新包来更新的话,完全可以禁用。

Base Filtering Engine

基本筛选引擎(BFE)是一种管理防火墙和 Internet 协议安全(IPsec)策略以及实施用户模式筛选的服务。停止或禁用 BFE 服务将大大降低系统的安全。还将造成 IPsec 管理和防火墙应用程序产生不可预知的行为。同样为系统防火墙,虚拟专用网络以及IPsec提供依赖服务,同时也是系统安全方面的服务,如果使用第三方虚拟专用网络拨号软件并且不用系统的防火墙以及ICS共享上网,为了系统资源,关闭它吧,否则就别动它。

BitLocker Drive Encryption Service

BDESVC 承载 BitLocker 驱动器加密服务。BitLocker 驱动器加密为操作系统提供安全启动保障,并为 OS、固定卷和可移动卷提供全卷加密功能。使用此服务,BitLocker 可以提示用户执行与已安装卷相关的各种操作,并自动解锁卷而无需用户交互。此外,它还会将恢复信息存储至 Active Directory (如果这种方法可用并且需要这样做),并确保使用最近的恢复证书。停止或禁用该服务可以防止用户使用此功能。该服务的默认运行方式是手动,如果你没有使用 BitLocker设备,该功能就可以放心禁用。

Block Level Backup Engine Service

执行块级备份和恢复的引擎。估计是和备份恢复方面用的服务,无任何依赖关系,默认是手动,也从来没有看他启动过。就放那吧,不用管了。

Bluetooth Support Service

Bluetooth 服务支持发现和关联远程 Bluetooth 设备。停止或禁用此服务可能导致已安装的 Bluetooth 设备无法正确操作,还会阻止发现和关联新设备。该服务的默认运行方式是手动,如果你没有使用蓝牙设备,该功能就可以放心禁用。

Certificate Propagation

为智能卡提供证书。该服务的默认运行方式是手动。如果你没有使用智能卡,那么可以放心禁用该服务。

CNG Key Isolation

CNG 密钥隔离服务宿主在 LSA 进程中。如一般原则所要求,该服务为私钥和相关加密操作提供密钥进程隔离。该服务在与一般原则要求相一致的安全进程中存储和使用生存期长的密钥。如果 Wired AutoConfig/WLAN AutoConfig 两个服务被打开,而且使用了 EAP (ExtensibleAuthentication Protocol),那么这个服务将被使用,建议不使用自动有线网络配置和无线网络的可以关掉。

COM+ Event System

支持系统事件通知服务 (SENS),此服务为订阅的组件对象模型 (COM) 组件提供自动分布事件功能。如果停止此服务,SENS 将关闭,而且不能提供登录和注销通知。如果禁用此服务,显式依赖此服务的其他服务都将无法启动。

一个很原始的古老服务,该服务的默认运行方式为自动,这是一个重要的系统服务,设为手动也会自动运行,设为禁用好像也没什么影响,但是日志中会出现大量的错误。我们最好不要乱动。

COM+ System Application

管理基于组件对象模型 (COM+) 的组件的配置和跟踪。如果停止该服务,则大多数基于COM+ 的组件将不能正常工作。如果禁用该服务,则任何明确依赖它的服务都将无法启动。

搞开发的比较清楚,以前的COM+程序甚至IIS/.NET中的应用都会用到这个服务。只要不设置为禁用就行了,基本上也是很少运行的服务。

Computer Browser

维护网络上计算机的更新列表,并将列表提供给计算机指定浏览。如果服务停止,列表不会被更新或维护。如果服务被禁用,任何直接依赖于此服务的服务将无法启动。

该服务的默认运行方式为自动,不过如果你没有使用局域网,这项服务可以设为禁用。就算要在局域网内使用,也只设为手动,因为说不准什么时候会要用上,用的时候它会自个启动。

Credential Manager

为用户、应用程序和安全服务包提供凭据的安全存储和检索。

该服务的默认运行方式是手动,建议保持默认。

Cryptographic Services

提供四种管理服务: 目录数据库服务,用于确认 Windows 文件的签名和允许安装新程序;受保护的根服务,用于从该计算机中添加与删除受信任根证书颁发机构的证书;自动根证书更新服务,用于从 Windows Update 中检索根证书和启用 SSL 等方案;密钥服务,用于协助注册此计算机以获取证书。如果此服务已停止,这些管理服务将无法正常运行。如果此服务已禁用,任何明确依赖它的服务将无法启动。维护和管理系统的所有证书,密钥以及安全数据库。另外访问一些网站所需要的服务,比如微软的网站,WindowsUpdate,或者DRM的网站,很多时候它会提供和确认Windows文件的签名信息。强烈建议也是必须不能去动它,永远别想禁用这个服务。

DCOM Server Process Launcher

DCOMLAUNCH 服务可启动响应对象激活请求的 COM 和 DCOM 服务器。如果此服务停止或禁用,则使用 COM 或 DCOM 的程序将无法正常工作。强烈建议您运行 DCOMLAUNCH 服务。该服务的默认运行方式是自动,最好不要乱动。以前的DCOM服务,也就是远程服务,是比COM+更基本的服务,看看注册表就知道Windows系统中有多少DCOM组件,虽然禁用也没什么问题,但是临时用到的设为手动的服务会无法自动启动,而且任务栏的图标也会消失不见,所以最好不要修改这个选项。

Desktop Window Manager Session Manager

提供桌面窗口管理器启动和维护服务

Aero风格必须的,所有AeroGlass和Flip3D效果均依赖这个服务。如果喜欢这个风格就要设为自动,否则就禁用吧。

DHCP Client

为此计算机注册并更新 IP 地址。如果此服务停止,计算机将不能接收动态 IP 地址和DNS 更新。如果此服务被禁用,所有明确依赖它的服务都将不能启动。该服务的默认运行方式是自动,如果是手动指定的IP,完全可以禁用。

Diagnostic Policy Service

诊断策略服务启用了 Windows 组件的问题检测、疑难解答和解决方案。如果该服务被停止,诊断将不再运行。该服务的默认运行方式是自动,Vista或IE7有时会弹出对话框问你是否需要让它帮忙找到故障的原因,只有1%的情况下它会帮忙修复Internet断线的问题,建议禁用。

Diagnostic Service Host

诊断服务主机被诊断策略服务用来承载需要在本地系统上下文中运行的诊断。如果停止该服务,则依赖于该服务的任何诊断将不再运行。

这就是帮上面Diagnostic Policy Service 做具体事情的服务,会随着上面的服务启动,可以一起禁用。

Diagnostic System Host

诊断系统主机被诊断策略服务用来承载需要在本地系统上下文中运行的诊断。如果停止该服务,则依赖于该服务的任何诊断将不再运行。

基本和Diagnostic Policy Service/Diagnostic Service Host是同类,可以一起禁用。

Disk Defragmenter

提供磁盘碎片整理功能。

该服务的默认运行方式是手动,建议保持默认。

Distributed Link Tracking Client

维护某个计算机内或某个网络中的计算机的 NTFS 文件之间的链接。该服务的默认运行方式是自动,不过这个功能一般都用不上,完全可以放心禁用。

Distributed Transaction Coordinator

协调跨多个数据库、消息队列、文件系统等资源管理器的事务。如果停止此服务,这些事务将会失败。如果禁用此服务,显式依赖此服务的其他服务将无法启动。很多应用以及SQL,ExchangeBiztalk等服务器软件都依赖这个服务,可以不启动它,但不要禁用它,建议手动。

DNS Client

DNS 客户端服务(dnscache)缓存域名系统(DNS)名称并注册该计算机的完整计算机名称。如果该服务被停止,将继续解析 DNS 名称。然而,将不缓存DNS 名称的查询结果,且不注册计算机名称。如果该服务被禁用,则任何明确依赖于它的服务都将无法启动。该服务的

默认运行方式是自动,如果是在域的环境中要设置为自动,但是这个服务可以泄露你浏览过哪些网站,所以一般用户出于安全考虑,禁用了吧。

Encrypting File System (EFS)

提供用于在 NTFS 文件系统卷上存储加密文件的核心文件加密技术。如果停止或禁用此服务,则应用程序将无法访问加密的文件。

该服务的默认运行方式是手动,建议保持默认。

Extensible Authentication Protocol

可扩展的身份验证协议(EAP)服务在以下情况下提供网络身份验证: 802.1x 有线和无线、虚拟专用网络 和网络访问保护(NAP)。EAP 在身份验证过程中也提供网络访问客户端使用的应用程序编程接口(API),包括无线客户端和 虚拟专用网络 客户端。如果禁用此服务,该计算机将无法访问需要 EAP 身份验证的网络。如果禁用此服务,该计算机将无法访问需要EAP身份验证的网络。不用802.1x认证、无线网络或虚拟专用网络可以不启动它,不要禁用它,建议保持手动。

Function Discovery Provider Host

FDPHOST 服务承载功能发现(FD)网络发现提供程序。这些 FD 提供程序为简单服务发现协议(SSDP)和 Web 服务发现(WS-D)协议提供网络发现服务。使用 FD 时停止或禁用 FDPHOST 服务将禁用这些协议的网络发现。当该服务不可用时,使用 FD 和依靠这些发现协议的网络服务将无法找到网络服务或资源。

PnP-X和SSDP相关,如果无相关设备就禁用了吧。

Function Discovery Resource Publication

发布该计算机以及连接到该计算机的资源,以便能够在网络上发现这些资源。如果该服务被停止,将不再发布网络资源,网络上的其他计算机将无法发现这些资源。

PnP-X和SSDP相关,如果无相关设备就关了吧。

Group Policy Client

该服务负责通过组策略组件应用管理员为计算机和用户配置的设置。如果停止或禁用该服务,将无法应用设置,并且将无法通过组策略管理应用程序和组件。如果停止或禁用该服务,依赖于组策略的任何组件或应用程序都将无法正常运行。

系统重要服务,保持自动不变。

Health Key and Certificate Management

为网络访问保护代理(NAPAgent)提供 X.509 证书和密钥管理服务。使用 X.509 证书的强制技术在没有此服务的情况下可能无法正常工作推测是NAP的一个服务,其中提到要实现一个 HealthRegistrationAuthority机制,默认手动即可。

HomeGroup Provider

执行与主组的配置和维护相关的网络任务。如果停止或禁用此服务,您的计算机将无法检测到其他主组,且您的主组可能无法正常工作。建议您保持此服务的运行状态。

如果你不使用家庭群组来共享图片视频及文档,那么该服务可以禁用。

Human Inte***ce Device Access

启用对智能界面设备(HID)的通用输入访问,它激活并保存键盘、远程控制和其它多媒体设备上的预先定义的热按钮。如果此服务被终止,由此服务控制的热按钮将不再运行。如果此服务被禁用,任何依赖它的服务将无法启动。如果你不想你机器或笔记本键盘上面的那些特别的附加按键起作用、不用游戏手柄之类,可以禁用这个服务。

IKE and AuthIP IPsec Keying Modules

IKEEXT 服务托管 Internet 密钥交换(IKE)和身份验证 Internet 协议(AuthIP)键控模块。这些键控模块用于 Internet 协议安全(IPSec)中的身份验证和密钥交换。停止或禁用 IKEEXT 服务将禁用与对等计算机的 IKE/AuthIP 密钥交换。通常将 IPSec 配置为使用 IKE 或 AuthIP,因此停止或禁用 IKEEXT 服务将导致 IPSec 故障并且危及系统的安全。强烈建议运行 IKEEXT 服务。主要是针对虚拟专用网络等网络环境的进行认证。不用虚拟专用网络或用第三方虚拟专用网络拨号的话可以禁用。

Interactive Services Detection

启用交互式服务的用户输入的用户通知,这样当交互式服务创建的对话框出现时可以访问这些对话框。如果此服务已停止,将不再有新的交互式服务对话框通知,而且可能再也无法访问交互式服务对话框。如果此服务已禁用,则不再有新的交互式服务对话框通知,也无法访问这些对话框。我也不清楚什么算交互式服务,默认也是手动,保持默认吧。

Internet Connection Sharing (ICS)

为家庭和小型办公网络提供网络地址转换、寻址、名称解析和/或入侵保护服务。该服务的默认运行方式是禁用,如果你不打算让这台计算机充当ICS主机,那么该服务可以禁用,否则需要启用。

IP Helper

在 IPv4 网络上提供自动的 IPv6 连接。如果停止此服务,则在计算机连接到本地 IPv6 网络时,该计算机将只具有 IPv6 连接。主要是提供IPv6的支持,说白了就是让IPv4和IPv6相互兼容,现在的情况下不是特别需要,其实设置成禁用也无妨。

IPsec Policy Agent

Internet 协议安全(IPSec)支持网络级别的对等身份验证、数据原始身份验证、数据完整性、数据机密性(加密)以及重播保护。此服务强制执行通过 IP 安全策略管理单元或命令行工具 ”netsh ipsec” 创建的 IPSec 策略。停止此服务时,如果策略需要连接使用 IPSec,可能会遇到网络连接问题。同样,此服务停止时,Windows 防火墙的远程管理也不再可用。此服务强制执行通过 IP 安全策略管理单元或命令行工具 ”netshipsec” 创建的 IPSec策略。停止此服务时,如果策略需要连接使用 IPSec,可能会遇到网络连接问题。同样,此服务停止时,Windows 防火墙的远程管理也不再可用。某些公司的网络环境要求必须打开,它提供一个TCP/IP网络上客户端和服务器之间端到端的安全连接。其他的情况建议设置成禁用。

KtmRm for Distributed Transaction Coordinator

协调分布式事务处理协调器(MSDTC)和内核事务管理器(KTM)之间的事务。如果不需要,建议保持该服务的停止状态。如果需要,MSDTC 和 KTM 将自动启动该服务。如果此服务已禁用,任何与内核资源管理器交互的 MSDTC 事务将失败,并且任何显式依赖它的服务将无法启动。协调 MSDTC 和核心事务管理器(KTM)之间的事务。Vista提供的另外一种事务服务,对开发人员来说是比较有用,对于一般的用户或者非开发人员来说,设置成手动。

Link-Layer Topology Discovery Mapper

创建网络映射,它由 PC 和设备拓扑(连接)信息以及说明每个 PC 和设备的元数据组成。如果禁用此服务,则网络映射将不能正常工作。

应该是支持LLTD(LinkLayerTopologyDiscovery) 技术,可以精确地显示支持LLTD的设备在网络结构中的位置,比如Vista的无线地图 ,保持默认手动。

Microsoft .NET Framework NGEN v2.0.50727_X86

Microsoft .NET Framework NGEN

NET开发人员都知道 NGEN的用法,保持默认的手动即可,以后会有很多基于.NET FX3的应用,那么这个服务会有用的。

Microsoft iSCSI Initiator Service

管理从这台计算机到远程 iSCSI 目标设备的 Internet SCSI (iSCSI)会话。如果该服务已停止,则该计算机将无法登录或访问 iSCSI 目标设备。如果该服务已禁用,则所有显式依赖于该服务的服务将不会启动。如果本机没有iSCSI设备也不需要连接和访问远程iSCSI设备,设置成禁用。

Microsoft Software Shadow Copy Provider

管理卷影复***务制作的基于软件的卷影副本。如果该服务被停止,将无法管理基于软件的卷影副本。如果该服务被禁用,任何依赖它的服务将无法启动。卷影拷贝,如果不需要就可以设为禁用,一般用户基本都不会用到。

Multimedia Class Scheduler

基于系统范围内的任务优先级启用工作的相对优先级。这主要适用于多媒体应用程序。如果此服务停止,个别任务将使用其默认的优先级。主要是针对一些多媒体应用的音/视频流设置优先级,禁用可能会导致声卡功能出现问题,建议打开这个服务,设成手动一般也会自动启动。

Net.Tcp Port Sharing Service

提供通过 net.tcp 协议共享 TCP 端口的功能。

WCF要用的,一般用户和非开发人员,还是禁用就行了。

Netlogon

为用户和服务身份验证维护此计算机和域控制器之间的安全通道。如果此服务被停用,计算机可能无法验证用户和服务身份并且域控制器无法注册DNS 记录。如果此服务被禁用,任何依赖它的服务将无法启动。登陆活动目录时,和域服务通讯验证的一个服务,一般验证通过之后,域服务器会注册你的DNS记录,推送软件补丁和策略等等,登陆域会用到它。工作组环境可以设为禁用。

Network Access Protection Agent

网络访问保护(NAP)代理服务收集和管理网络上客户端计算机的健康信息。NAP 代理收集的信息用于确保客户端计算机具有所需的软件和设置。如果客户端计算机与健康策略不兼容,则可以为其提供受限的网络访问权限,直至更新其配置。根据健康策略的配置,可能自动更新客户端计算机,以便用户可以迅速重新获取完全网络访问权限,无须手动更新他们的计算机。在客户端计算机上启用网络访问保护 (NAP)功能,这是NAP架构中的客户端,默认设置手动即可。

Network Connections

管理“网络和拨号连接”文件夹中对象,在其中您可以查看局域网和远程连接。当你点击网络和拨号连接时这个服务就开始工作,主要是获得局域网和远程连接的对象,只要你联网这个服务就会启动。不要关闭它。

Network List Service

识别计算机已连接的网络,收集和存储这些网络的属性,并在更改这些属性时通知应用程序。

这个服务是列举现有的网络,展示目前的连接状态。关闭它会导致网络不正常,所以不要去动它。

Network Location Awareness

收集和存储网络的配置信息,并在此信息被修改时向程序发出通知。如果停止此服务,则配置信息可能不可用;如果禁用此服务,则显式依赖此服务的所有服务都将无法启动。就是NLA,能够很好的支持和标示多网卡,或者是你从家庭、个人、公司的网络中进行切换和变化时,给你提供增强的功能,大多数情况会随着 NetworkConnections自动启动。和XP的NLA不同,关闭它网络正常但是会提示没插网线,最好别去动它。

Network Store Inte***ce Service

此服务向用户模式客户端发送网络通知(例如,添加/删除接口等)。停止此服务将导致丢失网络连接。如果禁用此服务,则显式依赖此服务的所有其他服务都将无法启动。这是支持NLA的一个服务,比如保存每个网络的 Profile,所以它的运行状态会和NLA相同,最好别去动它。

Offline Files

脱机文件服务在脱机文件缓存中执行维护活动,响应用户登录和注销事件,实现公共 API 的内部部分,并将相关的事件分配给关心脱机文件活动和缓存更改的用户。脱机文件服务,使用这个功能系统会将网络上的共享内容在本地进行缓存,可以禁用。

Peer Name Resolution Protocol

使用对等名称解析协议(PNRP)在 Internet 上启用无服务器对等名称解析。如果禁用该功能,则某些对等应用程序和协作应用程序(如远程协助)可能无法运行。如果你不尝试WCF的P2P功能或开发,那么连同下面两个服务都可以禁用。

Peer Networking Grouping

Peer Networking Identity Manager

Performance Logs Alerts

性能日志和警报根据预配置的计划参数从本地或远程计算机收集性能数据,然后将该数据写入日志或触发警报。如果停止此服务,将不收集性能信息。如果禁用此服务,则明确依赖它的所有服务将无法启动。EventLog和任务调度器等多个服务会用到它,个人认为它也是比较耗费资源的,但不建议设置成禁用,手动即可。

Plug and Play

使计算机在极少或没有用户输入的情况下能识别并适应硬件的更改。终止或禁用此服务会造成系统不稳定。即插即用,最基本的服务之一,想关也关不了。

PnP-X IP Bus Enumerator

PnP-X 总线枚举器服务管理虚拟网络总线。该服务使用 SSDP/WS 发现协议来发现网络连接设备并使其存在于 PnP 中。如果停止或禁用此服务,则NCD 设备将不会继续保持在 PnP 中。所有基于 pnpx 的方案都将停止运行。PnP-X 总线枚举服务器-WindowsConnectNow(WCN),即微软网络和装置平台的组件之一,它是即插即用的扩展,支持某些联网的智能家电装置(比如能联网的电饭锅、冰箱)连接到你的 PC上面。目前还用不上, 禁用它!

PNRP Machine Name Publication Service

此服务使用对等名称解析协议发布计算机名称。配置是通过 Netsh 上下文“p2p pnrp peer”管理的。

这个是用来对P2P网络中发布服务器进行命名解析的,一般不需要它。默 认即可。

Portable Device Enumerator Service

强制可移动大容量存储设备的组策略。使应用程序(如 Windows Media Player 和图像导入向导)能够使用可移动大容量存储设备传输和同步内容。如不需要同步建议关闭。

Power

管理电源策略和电源策略通知传递。

该服务的默认运行方式是自动,保持默认。

Print Spooler

将文件加载到内存供稍后打印

不用多说了,有打印机(包括虚拟的)就开,没有就关。

Problem Reports and Solutions Control Panel Support

此服务为查看、发送和删除“问题报告和解决方案”控制面板的系统级问题报告提供支持。开了它基本也解决不了你计算机出的问题。禁用吧。

Program Compatibility Assistant Service

此服务为程序兼容性助手(PCA)提供支持。PCA 监视由用户安装和运行的程序,并检测已知兼容性问题。如果停止此服务,PCA 将无法正常运行。如果你使用到 Program CompatibilityAssistant或者需要将你的程序设置成兼容模式运行,比如运行在Win98 或 Windows2000的方式下,就修改成自动,强烈建议设置为自动。

Protected Storage

为敏感数据(如密码)提供保护存储,以防止未授权的服务、进程或用户访问。2000/XP流传 下来的服务,尽管用处不大,但为了安全还是保留着吧,禁用或手动均可。

我想要ipsec 虚拟专用网络 配置步骤的各各步骤的详解

基于IPSEC的虚拟专用网络配置步骤

第一步 配置IKE协商

R1(config)#crypto isakmp policy 1 建立IKE协商策略

R1(config-isakmap)# hash md5 设置密钥验证所用的算法

R1(config-isakmap)# authentication pre-share 设置路由要使用的预先共享的密钥

R1(config)# crypto isakmp key 123 address 192.168.1.2 设置共享密钥和对端地址 123是密钥

R2(config)#crypto isakmp policy 1

R2(config-isakmap)# hash md5

R2(config-isakmap)# authentication pre-share

R2(config)# crypto isakmp key 123 address 192.168.1.1

第二步 配置IPSEC相关参数

R1(config)# crypto ipsec transform-set cfanhome ah-md5-hmac esp-des 配置传输模式以及验证的算法和加密的的算法 cfanhome这里是给这个传输模式取个名字

R1(config)# access-list 101 permit ip any any 我这里简单的写 但是你做的时候可不能这样写

这里是定义访问控制列表

R2(config)# crypto ipsec transform-set cfanhome ah-md5-hmac esp-des 两边的传输模式的名字要一样

R2(config)# access-list 101 permit ip any any

第三步 应用配置到端口 假设2个端口都是s0/0

R1(config)# crypto map cfanhomemap 1 ipsec-isakmp 采用IKE协商,优先级为1 这里的cfanhomemap是一个表的名字

R1(config-crypto-map)# set peer 192.168.1.2 指定虚拟专用网络链路对端的IP地址

R1(config-crypto-map)# set transform-set cfanhome 指定先前所定义的传输模式

R1(config-crypto-map)# match address 101 指定使用的反问控制列表 这里的MATCH是匹配的意思

R1(config)# int s0/0

R1(config-if)# crypto map cfanhomemap 应用此表到端口

R2和R1在最后的配置基本一样 这里就不一一写出来了

再有问题随时联系!

感谢您的来访,获取更多精彩文章请收藏本站。

![表情[woshou]-国际网络专线](https://urenkz.com/wp-content/themes/zibll/img/smilies/woshou.gif)

![表情[yangtuo]-国际网络专线](https://urenkz.com/wp-content/themes/zibll/img/smilies/yangtuo.gif)

![表情[xiaoyanger]-国际网络专线](https://urenkz.com/wp-content/themes/zibll/img/smilies/xiaoyanger.gif)

暂无评论内容