ikev2和ipsec区别

ipsec保密,ikev2公开。

ipsec之所以流行是有原因的:它安全可靠,并且其操作对第三方是不可见的。同样,ikev2是稳定性、快速数据流和连接跳跃的重要基础。其操作对第三方是可见的。

ikev2是一种代理ip加密协议,负责保护互联网流量。它在称为ipsec的身份验证套件中处理SA属性。

IPSec的两种运行模式是什么?

IPSec可以在两种不同的模式下运作:传输模式和隧道模式。

隧道模式仅仅在隧道点或者网关之间加密数据,提供了网关到网关的传输安全性。当数据在客户和服务器之间传输时,仅当数据到达网关才得到加密,其余路径不受保护。用户的整个IP数据包被用来计算AH或ESP头,且被加密。AH或ESP头和加密用户数据被封装在一个新的IP数据包中。

传输模式下,IPSec的保护贯穿全程:从源头到目的地,被称为提供终端到终端的传输安全性。在传送方式中,只是传输层数据被用来计算AH或ESP头,AH或ESP头和被加密的传输层数据被放置在原IP包头后面。

扩展资料:

IPSec隧道模式的应用:

1、IPSec隧道模式对于保护不同网络之间的通信(当通信必须经过中间的不受信任的网络时)十分有用。隧道模式主要用来与不支持L2TP/IPSec或PPTP连接的网关或终端系统进行互操作。

2、使用隧道模式的配置包括:网关到网关、服务器到网关、服务器到服务器AH协议、隧道中报文的数据源鉴别、数据的完整性保护、对每组IP包进行认证,防止黑客利用IP进行攻击。

3、应用于IP层上网络数据安全的一整套体系结构,它包括网络安全协议AuthenticationHeader(AH)协议和EncapsulatingSecurityPayload(ESP)协议、密钥管理协议InternetKeyExchange(IKE)协议和用于网络验证及加密的一些算法等。

参考资料来源:百度百科-TCP/IP筛选VSIPSec策略

参考资料来源:百度百科-IPsecIKE

参考资料来源:百度百科-隧道模式

[思科实验] IPSEC对接——采用IKEv1野蛮模式

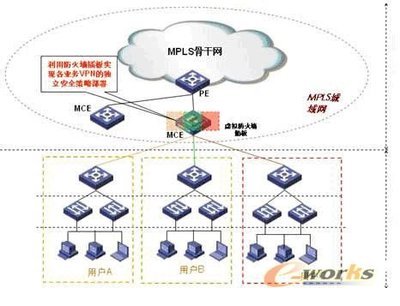

拓扑图

![ )

规格

组网需求

如图1所示,RouterA为企业分支网关,RouterB为企业总部网关(思科路由器),分支与总部通过公网建立通信。

企业希望对分支子网与总部子网之间相互访问的流量进行安全保护。由于分支与总部通过公网建立通信,可以在分支网关与总部网关之间建立一个IPSec隧道来实现该需求。

操作步骤

pre class=”code-snippet__js” data-lang=”properties” style=”margin: 0px; padding: 1em 1em 1em 0px; max-width: 1000%; box-sizing: border-box !important; word-wrap: break-word !important; overflow-x: auto; white-space: normal; -webkit-box-flex: 1; flex: 1 1 0%;” #“sysname RouterA //配置设备名称“#“ipsec authentication sha2 compatible enable“#“ike local-name huawei“#“acl number 3000 //指定被保护的数据流,分支子网访问总部子网的流量“rule 5 permit ip source 10.1.1.0 0.0.0.255 destination 10.1.2.0 0.0.0.255“#“ipsec proposal prop1 //配置IPSec安全提议“esp authentication-algorithm sha2-256“esp encryption-algorithm aes-128“#“ike proposal 1 //配置IKE安全提议“encryption-algorithm aes-cbc-128 //V200R008及之后的版本,aes-cbc-128参数修改为aes-128“dh group14“authentication-algorithm sha2-256“#“ike peer peer1 v1 //配置IKE对等体及其使用的协议时,不同的软件版本间的配置有差异:V200R008之前的版本命令为ike peer peer-name [ v1 | v2 ];V200R008及之后的版本命令为ike peer peer-name和version { 1 | 2 },缺省情况下,对等体IKEv1和IKEv2版本同时启用。设备发起协商时会使用IKEv2协议,响应协商时则同时支持IKEv1协议和IKEv2协议。如果设备需要使用IKEv1协议,则可以执行命令undo version 2“exchange-mode aggressive //使用野蛮模式“pre-shared-key cipher %#%#@W4p8i~Mm5sn;9XcU#(cJC;.CE|qCD#jAH/#nR%#%# //配置预共享密钥为huawei@1234“ike-proposal 1“local-id-type name //配置IKE协商时本端的ID类型。V200R008及之后的版本,name参数修改为fqdn“remote-name RouterB //配置对端IKE peer名称。V200R008及之后的版本,设备不支持命令remote-name,其命令功能等同于命令remote-id“remote-address 60.1.2.1“#“ipsec policy policy1 10 isakmp //配置IPSec安全策略“security acl 3000 ike-peer peer1“proposal prop1“#“interface GigabitEthernet0/0/1“ip address 60.1.1.1 255.255.255.0“ipsec policy policy1 //在接口上应用安全策略“#“interface GigabitEthernet0/0/2“ip address 10.1.1.1 255.255.255.0“#“ip route-static 0.0.0.0 0.0.0.0 60.1.1.2 //配置静态路由,保证两端路由可达“#“return /pre

pre class=”code-snippet__js” data-lang=”properties” style=”margin: 0px; padding: 1em 1em 1em 0px; max-width: 1000%; box-sizing: border-box !important; word-wrap: break-word !important; overflow-x: auto; white-space: normal; -webkit-box-flex: 1; flex: 1 1 0%;” !“hostname RouterB //配置设备名称“!“crypto isakmp policy 1“encryption aes 128“hash sha256“authentication pre-share“group 14“crypto isakmp key huawei@1234 hostname huawei //配置预共享密钥为huawei@1234“!“crypto isakmp identity hostname //指定IKE协商时本端ID类型为名称形式“!“crypto ipsec transform-set p1 esp-sha256-hmac esp-aes 128 //配置IPSec采用的安全算法“!“crypto map p1 1 ipsec-isakmp //配置IPSec安全策略“set peer 60.1.1.1“set transform-set p1“match address 102“!“!“interface GigabitEthernet0/0“ip address 60.1.2.1 255.255.255.0“duplex auto“speed auto“crypto map p1 //在接口上应用安全策略“!“interface GigabitEthernet0/1“ip address 10.1.2.1 255.255.255.0“duplex auto“speed auto“!“!“ip route 0.0.0.0 0.0.0.0 60.1.2.2 //配置静态路由,保证两端路由可达“!“access-list 102 permit ip 10.1.2.0 0.0.0.255 10.1.1.0 0.0.0.255 //指定被保护的数据流,总部子网访问分支子网的流量“!“end /pre

验证配置结果

配置注意事项

本示例提供的思科设备的命令为建议配置,产品版本为

“Cisco IOS Software,C3900e Software (C3900e-UNIVERSALK9-M),Version 15.2(4)M1, RELEASE SOFTWARE (fc1)”,详细信息请访问 网站参见思科手册。

MD5、SHA-1、DES和3DES算法存在安全隐患,请谨慎使用。

思科路由器采用野蛮模式作为IPSec发起方时,其需在野蛮模式下配置本端ID和预共享密钥。具体配置如下举例所示。

crypto isakmp peer ip-address 60.1.1.1 //配置IKE协商时的对端IP地址

set aggressive-mode client-endpoint fqdn huawei //配置IKE协商时的本端ID

set aggressive-mode password huawei@1234 //配置预共享密钥

感谢您的来访,获取更多精彩文章请收藏本站。

![表情[woshou]-国际网络专线](https://urenkz.com/wp-content/themes/zibll/img/smilies/woshou.gif)

![表情[yangtuo]-国际网络专线](https://urenkz.com/wp-content/themes/zibll/img/smilies/yangtuo.gif)

![表情[xiaoyanger]-国际网络专线](https://urenkz.com/wp-content/themes/zibll/img/smilies/xiaoyanger.gif)

暂无评论内容