如何使用 IPSec

安装CISCO IPSEC 客户端

1解压下载的安装包后,点击虚拟专用网络-client-2.2.2-release.exe启动安装程序,只需在第二步时把默认的professional改为standard,其它部分只需一直按next即可.

包里一共有三个文件,sites目录包含卓越虚拟专用网络配置文件,bat结尾的为脚本文件,用来启动ipsec客户端的,可以把它拷到桌面便于启用。

CISCO IPSEC配置文件

2输入虚拟专用网络用户名和密码

右击bat结尾的脚本文件,选择编辑。可用记事本或其它文本编辑器打开该文件

设置用户名和密码CISCO IPSEC

3填入虚拟专用网络信息

,按图中所示输入你的虚拟专用网络用户名和密码

切记不要编辑未提及的其它参数

CISCO IPSEC连接成功

4开始连接

保存修改好的配置文件后,直接双击卓越虚拟专用网络-ipsec.bat即可开始通过CISCO IPSEC连接虚拟专用网络

server-switch.png

5更换服务器地址

如果服务器无法连接或因为别的原因需要更换服务器,可参照下面的图更换服务器:

cisco 2610 执行 debug 的任何命令都得不到输出

你是用console登陆的还是telnet/ssh登陆的

要是telnet或者SSH登陆的,要在全局模式下输入terminal moniter才能显示LOG

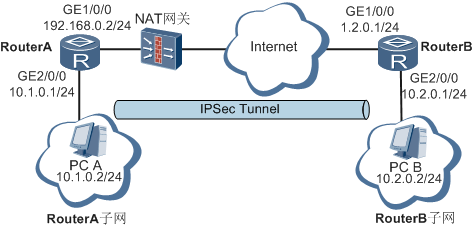

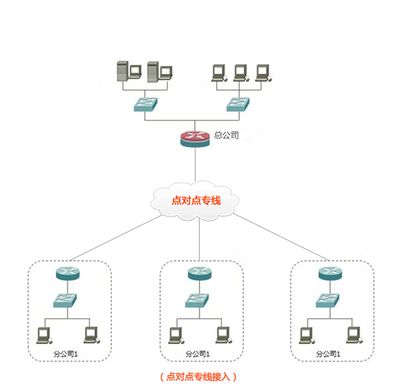

Cisco IPSec 这个怎么用

这一系列专题会详细地、一步步地解释Cisco IOS IPSec 虚拟专用网络配置概念和实现基于软件及硬件的虚拟专用网络网关。实现虚拟专用网络的IPsec协议细节IPsec 虚拟专用网络连接模型:Site-to-site和Client-to-siteIPsec 虚拟专用网络路由器配置:ISAKMP策略IPsec 虚拟专用网络认证:生成和交换预共享密钥

帮看看 cisco IPSEC 虚拟专用网络 的配置问题,谢谢!

配置上看,R1和R3的虚拟专用网络配置没问题。R2配置了acl控制,按说R1和R3上不开虚拟专用网络,pc1到pc2是不能互通,acl会拒掉。

ipsec不通,在R1和R3上开debug,看看ipsec协商过程,交互到第几个包了

CISCO PIX 515E防火墙如何恢复到出厂设置,请示教!

在PIX防火墙用预共享密钥配置IPSec加密主要涉及到4个关键任务: 一、为IPSec做准备 为IPSec做准备涉及到确定详细的加密策略,包括确定我们要保护的主机和网络,选择一种认证方法,确定有关IPSec对等体的详细信息,确定我们所需的IPSec特性,并确认现有的访问控制列表允许IPSec数据流通过; 步骤1:根据对等体的数量和位置在IPSec对等体间确定一个IKE(IKE阶段1,或者主模式)策略; 步骤2:确定IPSec(IKE阶段2,或快捷模式)策略,包括IPSec对等体的细节信息,例如IP地址及IPSec变换集和模式; 步骤3:用”write terminal”、”show isakmp”、”show isakmp policy”、”show crypto map “命令及其他”show”命令来检查当前的配置; 步骤4:确认在没有使用加密前网络能够正常工作,用”ping”命令并在加密前运行测试数据流来排除基本的路由故障; 步骤5:确认在边界路由器和PIX防火墙中已有的访问控制列表允许IPSec数据流通过,或者想要的数据流将可以被过滤出来。 二、配置IKE 配置IKE涉及到启用IKE(和isakmp是同义词),创建IKE策略,和验证我们的配置; 步骤1:用”isakmp enable”命令来启用或关闭IKE; 步骤2:用”isakmp policy”命令创建IKE策略; 步骤3:用”isakmp key”命令和相关命令来配置预共享密钥; 步骤4:用”show isakmp [policy]”命令来验证IKE的配置。 三、配置IPSec IPSec配置包括创建加密用访问控制列表,定义变换集,创建加密图条目,并将加密集应用到接口上去; 步骤1:用access-list命令来配置加密用访问控制列表; 例如: access-list acl-name {permit|deny} protocol src_addr src_mask [operator port [port]] dest_addr dest_mask [operator prot [port]] 步骤2:用crypto ipsec transform-set 命令配置变换集; 例如: crypto ipsec transform-set transform-set-name transform1 [transform2 [transform3]] 步骤3:(任选)用crypto ipsec security-association lifetime命令来配置全局性的IPSec 安全关联的生存期; 步骤4:用crypto map 命令来配置加密图; 步骤5:用interface 命令和crypto map map-name interface应用到接口上; 步骤6:用各种可用的show命令来验证IPSec的配置。 四、测试和验证IPSec 该任务涉及到使用”show ” 、”debug”和相关的命令来测试和验证IPSec加密工作是否正常,并为之排除故障。 [page] 样例: PIX 1的配置: !configure the IP address for each PIX Firewall interface ip address outside 192.168.1.1 255.255.255.0 ip address inside 10.1.1.3 255.255.255.0 ip address dmz 192.168.11.1 255.255.255.0 global (outside) 1 192.168.1.10-192.168.1.254 netmask 255.255.255.0 !creates a global pooll on the outside interface,enables NAT. !windows NT server static (inside,outside) 192.168.1.10 10.1.1.4 netmask 255.255.255.0 !Crypto access list specifiles between the global and the inside !server beind PIX Firewalls is encrypted ,The source !and destination IP address are the global IP addresses of the statics. Access-list 101 permit ip host 192.168.1.10 host 192.168.2.10 !The conduit permit ICMP and web access for testing. Conduit permit icmp any any Conduit permit tcp host 192.168.1.10 eq www any route outside 0.0.0.0 0.0.0.0 192.168.1.2 1 !Enable IPSec to bypass access litst,access ,and confuit restrictions syspot connnection permit ipsec !Defines a crypto map transform set to user esp-des crypto ipsec transform-set pix2 esp-des crypto map peer2 10 ipsec-isakmp! 完全配置: ip address outside 202.105.113.194 255.255.255.0 /*看电信给你的IP ip address inside 192.168.1.1 255.255.255.0 ! global (outside) 1 202.105.113.195-202.105.113.200 global (outside) 1 202.105.113.201 nat (inside) 1 0.0.0.0 0.0.0.0 0 0 static (inside,outside) 202.105.113.203 192.168.1.10 netmask 255.255.255.255 0 0 static (inside,outside) 202.105.113.205 192.168.1.11netmask 255.255.255.255 0 0 conduit permit icmp any any conduit permit tcp host 202.105.113.203 eq www any conduit permit tcp host 202.105.113.203 eq ftp any conduit permit tcp host 202.105.113.205 eq smtp any conduit permit tcp host 202.105.113.205 eq pop3 any ! route outside 0.0.0.0 0.0.0.0 202.105.113.193 1 route inside 0.0.0.0 0.0.0.0 192.168.1.1

感谢您的来访,获取更多精彩文章请收藏本站。

![表情[woshou]-国际网络专线](https://urenkz.com/wp-content/themes/zibll/img/smilies/woshou.gif)

![表情[yangtuo]-国际网络专线](https://urenkz.com/wp-content/themes/zibll/img/smilies/yangtuo.gif)

![表情[xiaoyanger]-国际网络专线](https://urenkz.com/wp-content/themes/zibll/img/smilies/xiaoyanger.gif)

暂无评论内容