企业多分支组网,有五个分公司怎么组网?

方案1:IPSEC 方式

简单来说,IPSEC是一种协议,或者说是一个框架。基于该安全协议实现远程接入,即为IPSEC 。

优势:IPSEC 的应用历时悠久,技术和相应的设备也都很成熟;同时,其利用对称、非对称密钥和摘要算法,再配合身份认证、加密、完整性校验等手段,能够在较大程度上保障安全性。

劣势:由于IPSEC 需要在互联网环境中创建加密虚拟隧道,因此其网络质量和稳定性不可控;同时也由于其穿越了互联网,因此存在被旁路监听的风险。

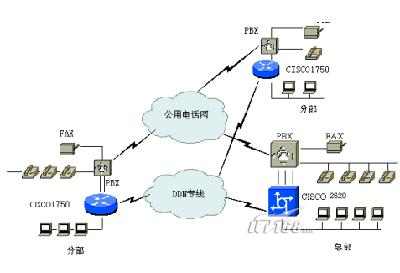

方案2:SDH专线

SDH即Synchronous Digital Hierarchy(同步数字体系)专线,也叫数字专线,目前各大运营商针对企业组网所提供的主要业务产品。

SDH基本等同于利用光纤直连两个分支机构(当然在实际应用中,中间链路多为运营商提供,且存在复用的情况)。示意图如下:

优势:网络质量稳定、部署简单、技术成熟、维护成本低、安全性高

劣势:如中心点出现问题,将影响分支间的互访;而如果希望增加冗余度,可选择在分支机构之间也部署专线,但势必会增加成本。

方案3:MPLS

技术原理:MPLS 采纳了ATM(Asynchronous Transfer Mode,异步传输模式)的VPI(Virtual Path Identifier,虚路径标识符)/VCI(Virtual Channel Identifier,虚通道标识符)交换思想,综合了IP路由技术和二层交换的两种优点。IP网络本是面向无连接的网络,但在MPLS 网络中,路由信息由IGP(Interior Gateway Protocol,内部网关协议)、BGP(Border Gateway Protocol,边界网关协议)等路由协议进行收集并生成路由表,而后为特定的路由表项添加标签,这就增加了面向连接的属性,在某种程度上提供了QoS保证,满足不同类型服务的QoS要求。

架构组成:典型的MPLS 网络中包含以下3种类型的网元

(1)PE:服务提供商边缘路由器,与用户的CE设备直连。PE负责管理用户,建立LSP连接,创建和管理VRF(Virtual Routing Forwarding,路由转发表)。

(2)P:服务提供商网络中的骨干路由器,不与CE直连,只需具备MPLS标签数据包转发能力,根据外层标签进行报文转发,不参与用户的添加删除和VRF表项的创建维护工作。

(3)CE:用户网络边缘设备,与服务提供商的PE设备直连,负责将本地路由发布到PE设备上,但CE无须支持MPLS,也感知不到的存在。

从图中可以看出来,MPLS-模式下,各分支见并非直连,也没有所谓的中心分支节点,而是全部就近接入到POP节点,从而打通到MPLS骨干网的链路。

优点:

分支节点就近接入,节约本地专线费用,避免因跨地区、跨运营商等网络不稳定因素;

地址隔离和路由隔离能够抵抗黑客攻击及标记欺骗;

设备接入方面相对便捷,客户只需将CE设备连接到运营商的网络边缘设备即可

L2TP、IPSec、SSL、MPLS的区别

随着Internet和宽带网络的发展,链路加密机已经不适合在Internet和宽带网络环境下应用了,因为企业利用Internet构建Intranet时,企业两个分支机构之间网络连接可能会跨越很多种链路,在这样的网络环境下利用链路加密机实现端到端的网络保护是不可能的。

基于IPSec的VPN主要目的是解决网络通信的安全性和利用开放的Internet实现异地的局域网络之间的虚拟连接,IPSec VPN既可以在IPv4网络也可以在IPv6网络中部署。IPSec不依赖于网络接入方式,它可以在任意基础网络上部署,而且可以实现端到端的安全保护,即两个异地局域网络的出口上只要部署了基于IPSec 的网关设备,那么不管采用何种广域网络都能够保证两个局域网络安全地互联在一起。

基于SSL也可以构建VPN,因为SSL在Socket层上实施安全措施,因此它可以针对具体的应用实施安全保护,目前应用最多的就是利用SSL实现对Web应用的保护。在应用服务器前面需要部署一台SSL服务器,它负责接入各个分布的SSL客户端。这种应用模式也是SSL主要的应用模式,类似于IPSec VPN中的Access VPN模式,如果企业分布的网络环境下只有这种基于C/S或B/S架构的应用,不要求各分支机构之间的计算机能够相互访问,则可以选择利用SSL构建简单的VPN。具备这种应用模式的企业有:证券公司为股民提供的网上炒股,金融系统的网上银行,中小企业的ERP等。它部署起来非常简单,只需要一台服务器和若干客户端软件。

利用MPLS构建的VPN网络需要全网的设备都支持MPLS协议,而IPSec VPN则仅仅需要部署在网络边缘上的设备具备IPSec协议的支持即可,从这一点上来看,IPSec VPN非常适合企业用户在公共IP网络上构建自己的虚拟专用网络,而MPLS则只能由运营商进行统一部署。这种建立VPN的方式有一点利用IP网络模拟传统的DDN/FR等专线网络的味道,因为在用户使用MPLS VPN之前,需要网络运营者根据用户的需求在全局的MPLS网络中为用户设定通道。MPLS VPN隧道划分的原理是网络中MPLS路由器利用数据包自身携带的通道信息来对数据进行转发,而不再向传统的路由器那样要根据IP包的地址信息来匹配路由表查找转发路径。这种做法可以减少路由器寻址的时间,而且能够实现资源预留保证制定VPN通道的服务质量。

L2TP协议由 IETF 起草,微软、 Ascend 、Cisco、 3Com 等公司参与。该协议结合了众多公司支持的PPTP(Point to Point Tunneling Protocol,点对点隧道协议),和 Cisco、北方电信等公司支持的 L2F(Layer 2 Forwarding,二层转发协议)。 L2TP(Layer 2 Tunneling Protocol,二层隧道协议)结合了上述两个协议的优点,将很快地成为 IETF 有关二层隧道协议的工业标准。 L2TP 作为更优更新的标准,已经得到了诸多厂商的支持,将是使用最广泛的 VPN 协议。

田鑫,专业的企业组网服务商,致力于为企业提供企业组网(SD-WAN、MPLS、云互联)等相关服务。

ipsec什么意思

ipsec的意思是Internet连接协议;通途:VPN服务器;类别:4GIPvpn,4GIP代理

IPSec ( IP Security ) 是安全联网的长期方向。它通过端对端的安全性来提供主动的保护以防止专用网络与 Internet 的攻击。在通信中,只有发送方和接收方才是唯一必须了解 IPSec 保护的计算机。

在 Windows XP 和 Windows Server 2003 家族中,IPSec 提供了一种能力,以保护工作组、局域网计算机、域客户端和服务器、分支机构(物理上为远程机构)、Extranet 以及漫游客户端之间的通信。

随着物联网设备不断融入人们的日常生活,物联网设备与互联网的连接就成为不可缺少的条件。那么物联网设备接入互联网时,又如何确保网络通讯的安全呢?

早已演进成熟的IPSec(Internet Protocol Security,Internet 协议安全性)就成为众多物联网设备确保网络通讯安全的选择。IPSec有如下两条:保护 IP 数据包的内容;通过数据包筛选及受信任通讯的实施来防御网络攻击。

这两个目标都是通过使用基于加密的保护服务、安全协议与动态密钥管理来实现的。这个基础为专用网络计算机、域、站点、远程站点、Extranet 和拨号用户之间的通信提供了既有力又灵活的保护。它甚至可以用来阻碍特定通讯类型的接收和发送。其中以接收和发送最为重要。

配置总部采用安全策略组方式与分支建立多条IPSec隧道示例

如 图1 所示,RouterA和RouterB为企业分支网关,RouterC为企业总部网关,分支与总部通过公网建立通信,并且各网关的IP地址均固定。分支A子网为192.168.1.0/24,分支B子网为192.168.2.0/24,总部子网为192.168.3.0/24。

企业希望对分支子网与总部子网之间相互访问的流量进行安全保护。分支与总部通过公网建立通信,可以在分支网关与总部网关之间建立IPSec隧道来实施安全保护。由于总部网关可以指定分支网关的IP地址,在RouterC上部署安全策略组,就可以向各分支网关发起IPSec协商或接入各分支网关发起的IPSec协商,完成多条IPSec隧道的建立。

**图1 **配置总部采用安全策略方式与分支建立多条IPSec隧道组网图

采用如下思路配置采用IKE协商方式建立多条IPSec隧道(安全策略组):

视频: 配置总部与多个分支建立IPSec隧道

企业分支机构众多,如何用SD-WAN技术实现组网?

随着企业发展壮大,分支的增加不可避免。当分支越来越多,如何进行多分支组网互联就成为了急需解决的问题。

企业多分支的组网,简单来说,就是企业的多个分支通过虚拟专用网络技术,以Internet网络为基础,进行私有网络互联。

今天咱们就以某制造业企业为例,了解一下多分支组网技术的演进。

传统IPSec组网

某制造业企业发展初期人数较少,分支不多。受限于客观条件,实际采用的是公司总部与分支机构通过点到多点IPSec互通,作为上世纪末兴起的IPSec技术,它的安全性比较高,但是也存在配置复杂、安装维护困难等缺陷。当分支较少的时候,还能应付过来,但是分支一旦增多,IPSec就难以满足需求了。

某制造业企业经过发展,公司体量和规模都有较大成长,因此也对网络组网有更高的要求。SD-WAN是对传统的IPSec组网的延伸,在企业各个站点边缘的CPE间建立隧道,企业的组网完全在服务提供商提供的网络之上。

相对于传统组网,SD-WAN带来了几大优势:

引入了控制器的角色,用于CPE的发现与管理,并动态向其下发用于建立隧道的信息,以及组网所需要的路由信息,大大地提高了配置效率。增加了WAN链路的监控,优化选路以及链路的故障切换。

SD-WAN解决思路是,利用已有的网络,集中精力解决最后一公里的接入、优化和管理。具体的实施方案通常是在各个骨干节点建立POP点,部署SD-WAN网关设备,接入SD-WAN专网。

什么是IPSec VPN安全网关?

渔翁IPSec VPN安全网关是渔翁信息技术股份有限公司独立自主研发的高速网络安全设备,遵循国家密码管理局最新颁布的《IPSec VPN技术规范》,通过国家密码管理局鉴定,获得公安部计算机信息系统安全专用产品销售许可证。

产品内置渔翁自主研发的高速密码模块,全面支持国家密码管理局指定的SM1、SM2、SM3、SM4密码算法,为网络传输的数据提供高性能加密、签名验证服务。产品通过隧道技术为企业总部与分支机构、政府各级单位的网络之间建立起专用的安全通道,采用严格的加密、认证措施来保证通道中传送数据的私密性、完整性和真实性。

渔翁信息的IPSec VPN安全网关产品部署简单,配置灵活,无需对现有网络进行改动,可广泛应用于政府、公安、能源、交通、税务、企业集团等领域。

感谢您的来访,获取更多精彩文章请收藏本站。

![表情[woshou]-国际网络专线](https://urenkz.com/wp-content/themes/zibll/img/smilies/woshou.gif)

![表情[yangtuo]-国际网络专线](https://urenkz.com/wp-content/themes/zibll/img/smilies/yangtuo.gif)

![表情[xiaoyanger]-国际网络专线](https://urenkz.com/wp-content/themes/zibll/img/smilies/xiaoyanger.gif)

暂无评论内容