IPSec的两种运行模式是什么?

IPSec可以在两种不同的模式下运作:传输模式和隧道模式。

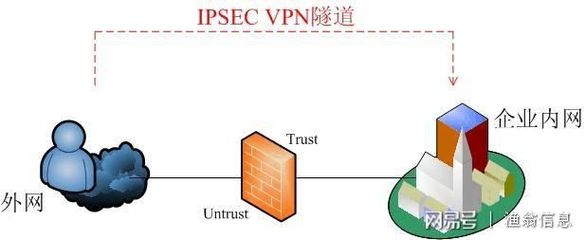

隧道模式仅仅在隧道点或者网关之间加密数据,提供了网关到网关的传输安全性。当数据在客户和服务器之间传输时,仅当数据到达网关才得到加密,其余路径不受保护。用户的整个IP数据包被用来计算AH或ESP头,且被加密。AH或ESP头和加密用户数据被封装在一个新的IP数据包中。

传输模式下,IPSec的保护贯穿全程:从源头到目的地,被称为提供终端到终端的传输安全性。在传送方式中,只是传输层数据被用来计算AH或ESP头,AH或ESP头和被加密的传输层数据被放置在原IP包头后面。

扩展资料:

IPSec隧道模式的应用:

1、IPSec隧道模式对于保护不同网络之间的通信(当通信必须经过中间的不受信任的网络时)十分有用。隧道模式主要用来与不支持L2TP/IPSec或PPTP连接的网关或终端系统进行互操作。

2、使用隧道模式的配置包括:网关到网关、服务器到网关、服务器到服务器AH协议、隧道中报文的数据源鉴别、数据的完整性保护、对每组IP包进行认证,防止黑客利用IP进行攻击。

3、应用于IP层上网络数据安全的一整套体系结构,它包括网络安全协议AuthenticationHeader(AH)协议和EncapsulatingSecurityPayload(ESP)协议、密钥管理协议InternetKeyExchange(IKE)协议和用于网络验证及加密的一些算法等。

参考资料来源:百度百科-TCP/IP筛选VSIPSec策略

参考资料来源:百度百科-IPsecIKE

参考资料来源:百度百科-隧道模式

win11如何设置ipsec

win11设置ipsec可以右键单击虚拟连接,接着点击属性,打开后选择网络–INTERNET属性,然后单击属性–高级,最后在常规选项中钩掉在远程网络上使用默认网关即可。

IPsec在IP层提供安全服务,使系统能按需选择安全协议,IPsec是一个开放的结构,能提供的安全服务集包括访问控制,为各种的数据加密或认证的实现提供了数据结构。

路由器上如何配置IPSEC

你好!ipsec路由器的步骤如下:

1、先将宽带网线插到路由器的wan口,再插入电源插头。

2、在带有无线网卡的笔记本电脑上右击“网上邻居”,选择“属性”。

3、再右击“本地连接”或“无线连接”,选择“属性”。

4、选择“Internet协议主(TCP/IP)”,单击“属性”按钮。

5、然后将IP改成192.168.1网段,如192.168.1.111,最后一路“确定”即可。

6、再打开浏览器,在地址中输入192.168.1.1,按回车,输入正确的“用户名”和“密码”后,单击“确定”按钮。

7、自动弹出“设置向导”,点击“下一步”按钮。

8、切换到“工作模式”步骤,选择第一个“AP”选项,点击“下一步”按钮。

9、切换到“无线设置”步骤,在下面的“SSID”中输入要设置的SSID,然后选择下面的“WPA-PSK/WPA2-PSK”并输入密码,点击“下一步”按钮继续。

10、然后会切换到最后一步,提示需要重启,直接单击“重启”按钮重启路由器。

11、然后再重新将无线连接的“属性”改成自动获取IP的模式。

12、再打开电脑的无线,搜索无线信号,应该有这个无线信号并有加密的标识了。

ipsec主模式

准备工作

主模式配置示例

配置 IP 地址部分

外网要全部互通(本路由器外部接口能ping通隧道对端路由器接口)

1、在 R1 上创建感兴趣流,匹配两端私网地址网段

[R1]acl advanced 3000

[R1-acl-ipv4-adv-3000]rule per ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255

2、在 R1 上创建 IKE 提议,配置验证模式为预共享密钥,并配置加密算法

[R1]ike proposal 1

[R1-ike-proposal-1]authentication-method pre-share

[R1-ike-proposal-1]encryption-algorithm aes-cbc-128

3、在 R1 上创建预共享密钥

[R1]ike keychain r3

[R1-ike-keychain-r3]pre-shared-key address 100.2.2.3 key simple 123456

4:在 R1 上创建 IKE Profile,指定本端和对端公网地址,并调用预共享密钥和 IKE 提议

[R1]ike profile r3

[R1-ike-profile-r3]keychain r3

[R1-ike-profile-r3]local-identity address 100.1.1.1

[R1-ike-profile-r3]match remote identity address 100.2.2.3

[R1-ike-profile-r3]proposal 1

5:在 R1 上创建IPsec 转换集,配置加密和验证算法。由于工作模式默认是隧道模式,且协议默认使用 ESP,所以无需配置

[R1]ipsec transform-set r3

[R1-ipsec-transform-set-r3]esp authentication-algorithm sha1

[R1-ipsec-transform-set-r3]esp encryption-algorithm aes-cbc-128

6:在 R1 上创建 IPsec 策略,调用上述配置

[R1]ipsec policy r3 1 isakmp

[R1-ipsec-policy-isakmp-r3-1]security acl 3000

[R1-ipsec-policy-isakmp-r3-1]ike-profile r3

[R1-ipsec-policy-isakmp-r3-1]transform-set r3

[R1-ipsec-policy-isakmp-r3-1]remote-address 100.2.2.3

7:在 R1 的公网接口上下发 IPsec 策略

[R1-GigabitEthernet0/0]ipsec apply policy r3

8:在 R3 上完成 IPsec 相关配置,方法和命令与 R1 一致,本端和对端地址对调即可

IPSEC是什么意思?

IPsec是一个协议包,通过对IP协议的分组进行加密和认证来保护IP协议的网络传输协议族。

安全特性

IPSec的安全特性主要有:

1、不可否认性

”不可否认性”可以证实消息发送方是唯一可能的发送者,发送者不能否认发送过消息。”不可否认性”是采用公钥技术的一个特征,当使用公钥技术时,发送方用私钥产生一个数字签名随消息一起发送,接收方用发送者的公钥来验证数字签名。

由于在理论上只有发送者才唯一拥有私钥,也只有发送者才可能产生该数字签名,所以只要数字签名通过验证,发送者就不能否认曾发送过该消息。但”不可否认性”不是基于认证的共享密钥技术的特征,因为在基于认证的共享密钥技术中,发送方和接收方掌握相同的密钥。

2、反重播性

”反重播”确保每个IP包的唯一性,保证信息万一被截取复制后,不能再被重新利用、重新传输回目的地址。该特性可以防止攻击者截取破译信息后,再用相同的信息包冒取非法访问权(即使这种冒取行为发生在数月之后)。

3、数据完整性

防止传输过程中数据被篡改,确保发出数据和接收数据的一致性。IPSec利用Hash函数为每个数据包产生一个加密检查和,接收方在打开包前先计算检查和,若包遭篡改导致检查和不相符,数据包即被丢弃。

4、数据可靠性

在传输前,对数据进行加密,可以保证在传输过程中,即使数据包遭截取,信息也无法被读。该特性在IPSec中为可选项,与IPSec策略的具体设置相关。

扩展资料:

IPSec的应用场景和协议组成

IPSec 的应用场景分为3种:

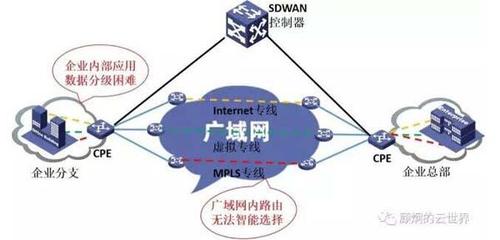

1、Site-to-Site(站点到站点或者网关到网关):如弯曲评论的3个机构分布在互联网的3个不同的地方,各使用一个商务领航网关相互建立VPN隧道,企业内网(若干PC)之间的数据通过这些网关建立的IPSec隧道实现安全互联。

2、End-to-End(端到端或者PC到PC): 两个PC之间的通信由两个PC之间的IPSec会话保护,而不是网关。

3、End-to-Site(端到站点或者PC到网关):两个PC之间的通信由网关和异地PC之间的IPSec进行保护。

VPN只是IPSec的一种应用方式,IPSec其实是IP Security的简称,它的目的是为IP提供高安全性特性,VPN则是在实现这种安全特性的方式下产生的解决方案。

IPSec是一个框架性架构,具体由两类协议组成:

1、AH协议(Authentication Header,使用较少):可以同时提供数据完整性确认、数据来源确认、防重放等安全特性;AH常用摘要算法(单向Hash函数)MD5和SHA1实现该特性。

2、ESP协议(Encapsulated Security Payload,使用较广):可以同时提供数据完整性确认、数据加密、防重放等安全特性;ESP通常使用DES、3DES、AES等加密算法实现数据加密,使用MD5或SHA1来实现数据完整性。

参考资料来源:百度百科-ipsec

IPSEC感兴趣流和设备配置demo

在IPSec通信中涉及到一个重要方面,那就是如何定义要保护的数据流(也称感兴趣流),因为这涉及到底要通过IPSec保护哪部分的数据流。

“感兴趣流”就是指定哪些数据流要进入到IPSec隧道传输,其他的数据流不能进入IPSec隧道传输。本篇博客主要针对基于ACL的感兴趣流。目前各大主流云计算厂商的IPSEC VPN产品都是基于ACL的感兴趣流。

我们知道,高级IPACL 可以基于源/目的IP地址,源/目的端口等信息对数据报文进行过滤,而这正可以用来对允许进入PSec隧道的数据流进行过滤。

当采用ACL方式来定义需要保护的数据流时,手工方式和IKE动态协商方式建立

的IPSec隧道是由高级IPACL来指定要保护的数据流范围,筛选出需要进入IPSecl隧道的报文。ACL规则允许(permit))的报文将被保护,ACL规则拒绝(deny)的报文将不被保护。因为这里的ACL是高级IPACL ,所以可以明确指定数据流中的源/目的IP地址,源/目的传输层端口,协议类型等参数。但这里的源/目的IP地址是指数据发送方和数据接收方主机的P地址,通常是两端内部网络中的私网P地址。

这种基于ACL来定义数据流的方式的优点是可以利用ACL配置的灵活性,根据IP地址,传输层端口,协议类型(如IP,ICMP,TCP,UDP等)等对报文进行过滤进而灵活制定PSec的保护方法。

我在此处找一个H3C的配置示例。

目前主流的云计算厂商的IPSEC VPN都是多租户的,所以一个路由器上会有很多的IPSEC隧道,每个IPSEC VPN配置到vpn-instance中实现多租户

感谢您的来访,获取更多精彩文章请收藏本站。

![表情[woshou]-国际网络专线](https://urenkz.com/wp-content/themes/zibll/img/smilies/woshou.gif)

![表情[yangtuo]-国际网络专线](https://urenkz.com/wp-content/themes/zibll/img/smilies/yangtuo.gif)

![表情[xiaoyanger]-国际网络专线](https://urenkz.com/wp-content/themes/zibll/img/smilies/xiaoyanger.gif)

暂无评论内容