CentOS7上使用strongSwan搭建IPsec __VPN服务

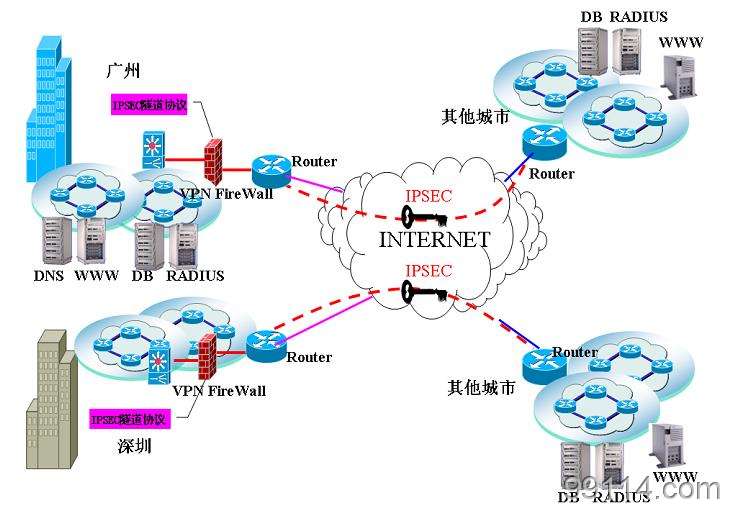

公司使用电信私有云服务,服务器在电信私有云平台,不支持vpn产品,需要自行搭建vpn站点,公司内部使用华为usg防火墙做为vpn网关。为解决公司到云平台网络互通,故决定使用ipsec搭建站点到站点vpn隧道。

服务器公网IP要作为我们的网关,需要将服务器开启转发:

加入此行 net.ipv4.ip_forward = 1

利用iptables 实现nat MASQUERADE 共享上网

1、安装strongSwan,可以使用源码安装,但此次我们主要针对配置相关讲解,故使用yum安装

2、查看strongSwan版本,命令和结果如下:

3、安装完成先配置ipsec.conf文件。

以下是真实的配置文件:

4、配置ipsec.secrets文件。

配置文件如下:PSK需要是大写,冒号前后需要有空格,密码需要有双引号

5、配置 sysctl.conf文件

配置文件如下:

使配置生效:

6、启动服务:

IPSec监听在UDP的500和4500两个端口,其中500是用来IKE密钥交换协商,4500是nat穿透的。

7、设置开机自动启动

8、运行strongswan status,查看IPsec 状态已经建立。

9、运行ip xfrm policy,查看路由策略。可以看到路由已建立。

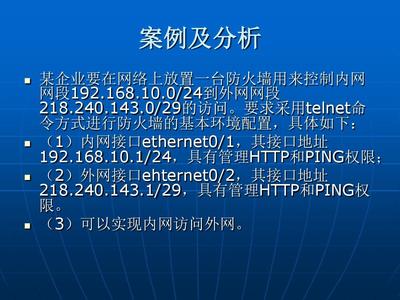

案例分享:华为防火墙配置点到点IPSEC VPN

本文通过一个案例简单来了解一下Site-to-Site IPSec VPN 的工作原理及详细配置。

USG6630防火墙两台,AR2220路由一台,PC机两台

1、配置FW1接口IP地址,并且把GE1/0/1加入到untrust区域,GE1/0/6加入到trust。

2、配置 FW2 接口 IP 地址,并且 GE1/0/2 加入 Untrust 区域,GE1/0/6 加入Trust 区域。

配置FW1和FW2的默认路由。

1)、定义需要保护的数据流

2)、配置 IKE 安全提议

3)、配置 IKE 对等体

4)、配置 IPSec 安全提议

5)、配置 IPSec 策略

6)、应用 IPSec 安全策略到出接口

1)、配置从 Trust 到 Untrust 的域间策略

2)、配置从 Untrust 到Trust 的域间策略

到此两台防火墙已经放通了从Trust 到 Untrust和从Untrust到 trust的域间策略,现在从PC1发ping包看看吧。

1)、定义服务集

2)、在防火墙上放通策略

到此,所有需要的策略都放通了,接着来验证一下吧,首先还是从PC1发起PING包,接着,在FW1查看会话表项,如下图

IKEV2 ipsec 在ubuntu18.04下配置过程(一)

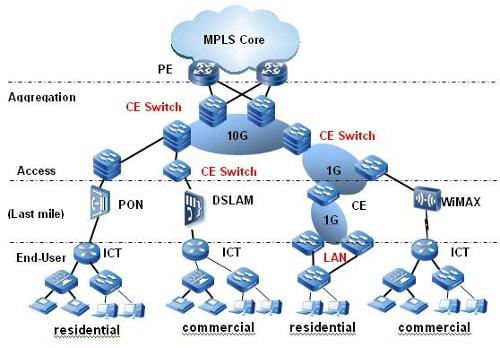

由于客户安全需要,对其内部业务服务器进行保护,遂使用ikev2 ipsec vpn接入其内部网络,认证过程采用freeradius,本文章介绍ipsec配置过程,下篇文章介绍freeradius安装配置。

1、更新系统

apt-get update

2、安装所需软件

apt-get install -y language-pack-en strongswan libstrongswan-standard-plugins strongswan-libcharon libcharon-standard-plugins libcharon-extra-plugins moreutils iptables-persistent

3、安装cerbot

1)

apt-get install certbot

2)

mkdir -p /etc/letsencrypt

echo ’rsa-key-size = 4096

pre-hook = /sbin/iptables -I INPUT -p tcp –dport 80 -j ACCEPT

post-hook = /sbin/iptables -D INPUT -p tcp –dport 80 -j ACCEPT

renew-hook = /usr/sbin/ipsec reload /usr/sbin/ipsec secrets

’ /etc/letsencrypt/cli.ini

3)

certbot certonly –non-interactive –agree-tos –standalone –preferred-challenges http –email your@email.com -d your.domain.com

注意这里的邮箱地址和域名要更改为自己的实际地址

4)

ln -f -s /etc/letsencrypt/live/YOUR.DOMAIN.COM/cert.pem /etc/ipsec.d/certs/cert.pem

ln -f -s /etc/letsencrypt/live/YOUR.DOMAIN.COM/privkey.pem /etc/ipsec.d/private/privkey.pem

ln -f -s /etc/letsencrypt/live/YOUR.DOMAIN.COM/chain.pem /etc/ipsec.d/cacerts/chain.pem

5)

echo ”/etc/letsencrypt/archive/YOUR.DOMAIN.COM/* r,

” /etc/apparmor.d/local/usr.lib.ipsec.charon

6)

aa-status –enabled invoke-rc.d apparmor reload

感谢您的来访,获取更多精彩文章请收藏本站。

![表情[woshou]-国际网络专线](https://urenkz.com/wp-content/themes/zibll/img/smilies/woshou.gif)

![表情[yangtuo]-国际网络专线](https://urenkz.com/wp-content/themes/zibll/img/smilies/yangtuo.gif)

![表情[xiaoyanger]-国际网络专线](https://urenkz.com/wp-content/themes/zibll/img/smilies/xiaoyanger.gif)

暂无评论内容